Эксклюзив Выставка Carlsberg в Копенгагене предлагает массу развлечений, например, возможность самостоятельно смешать свое пиво, а датский пивовар позволяет сохранить эти воспоминания, предоставляя изображения для скачивания по окончании экскурсии.

Однако эти изображения хранятся небезопасно. Исследователи обнаружили, что любой желающий может получить доступ к именам и фотографиям сотен любителей пива, посещающих пивоварню каждый месяц.

Одним из таких энтузиастов стал Алан Мони из Pen Test Partners, который после личного посещения этого места выяснил, что коды, используемые для доступа к изображениям, можно легко подобрать методом полного перебора (brute-force).

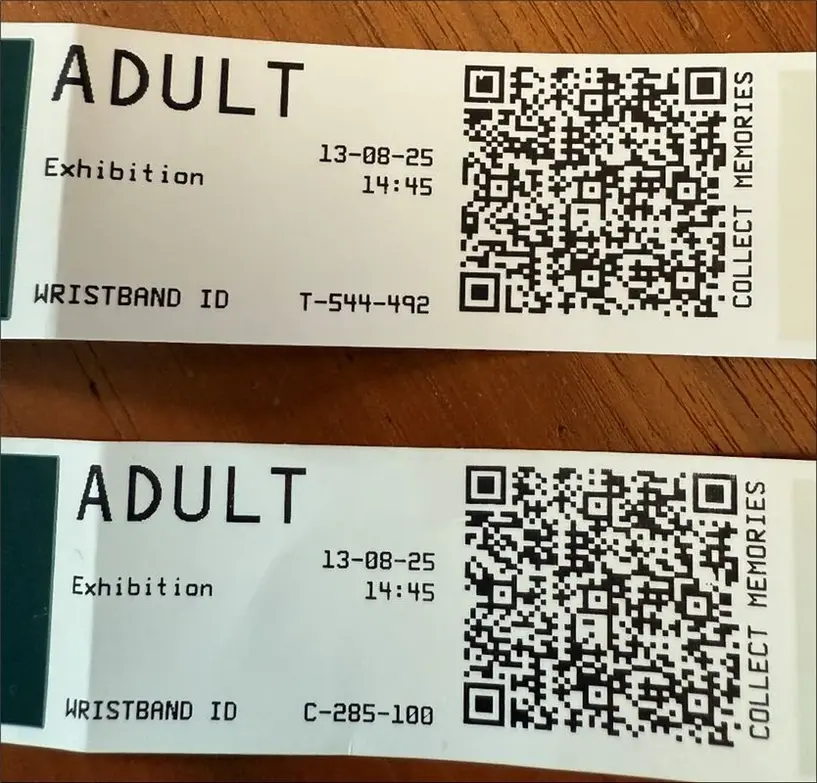

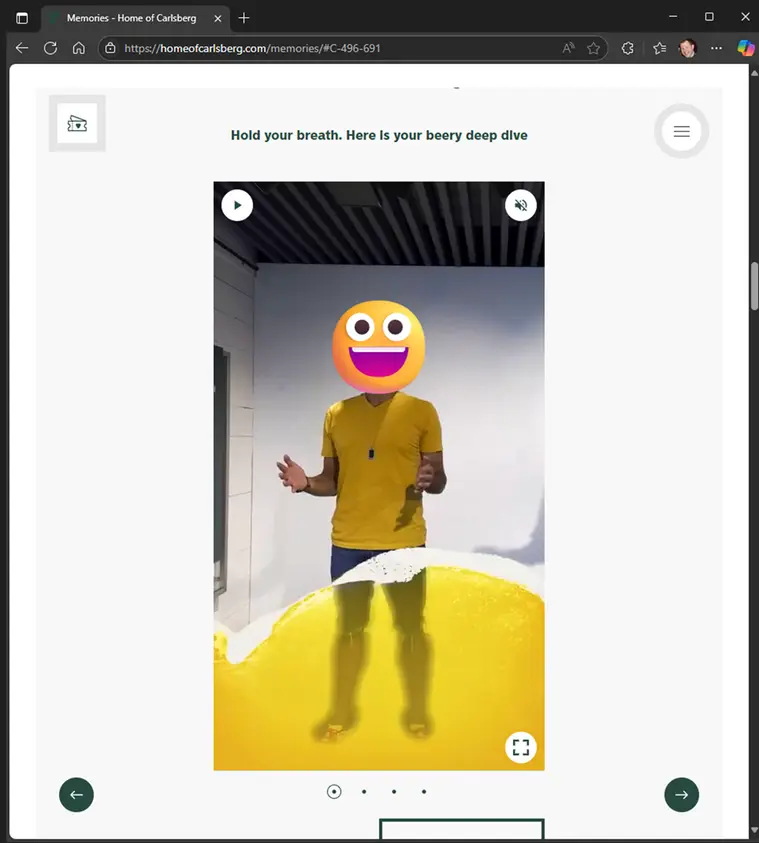

В отчете, предоставленном изданию The Register до публикации, Мони сообщил, что посетители выставки вводят ID своего браслета на веб-сайте компании, после чего им открываются сделанные в тот день снимки, доступные для загрузки.

Формат этих идентификаторов браслетов, срок действия которых истекает через 30 дней, допускал 26 миллионов возможных комбинаций, и Мони знал, что может легко сгенерировать их, используя только ноутбук.

Вооружившись тем, что он назвал «широкой» политикой раскрытия уязвимостей, действующей у пивовара, он приступил к работе, чтобы выяснить, какой объем данных ему удастся получить.

Используя Burp Suite, он выяснил, что идентификаторы браслетов преобразуются в шестнадцатеричную строку, которая при передаче на веб-сайт Carlsberg возвращала соответствующие изображения посетителя.

«Строго следуя условиям политики раскрытия уязвимостей (VDP), я смог за два часа подобрать около 1 миллиона идентификаторов браслетов методом полного перебора», — заявил Мони. «Можно получить доступ ко всем действительным идентификаторам браслетов примерно за 52 часа с одного ноутбука.

«Из выборки в 1 миллион я проверил около 500 идентификаторов браслетов, что при умножении на 26 означает, что около 13 000 человек используют интерактивные элементы на выставке Carlsberg каждые 30 дней, предполагая, что используются все буквы».

Исследователь сообщил, что ему удалось получить доступ к именам, фотографиям и видео участников выставки, отметив, что такого рода информация должна быть защищена в соответствии с GDPR, хотя это и не самая пикантная утечка, которую можно увидеть здесь, в The Register.

Сложности с раскрытием информации

Поездка Мони в Копенгаген состоялась в августе. Через несколько дней, 19 августа, он направил свой отчет об уязвимости в Carlsberg через Zerocopter.

Несмотря на то, что Carlsberg пообещала рассмотреть отчет в течение десяти рабочих дней, а также предоставлять регулярные обновления о ходе работы, компания ответила только 11 ноября, согласно хронологии событий, предоставленной исследователем.

Это был первый и единственный раз, когда Мони получил ответ от Carlsberg по поводу проблемы, о которой он сообщил почти за три месяца до этого. В своем ответе Carlsberg сообщила, что решила проблему, применив ограничения скорости (rate limitations), и попросила Мони провести повторное тестирование.

Он так и сделал, обнаружил, что идентификаторы браслетов по-прежнему можно подобрать методом полного перебора, и сообщил об этом Carlsberg, которая до сих пор не ответила Мони. Компания также не ответила на запрос The Register о предоставлении дополнительной информации.

«В декабре я снова обратился в Zerocopter по поводу части политики раскрытия информации, но мне сказали, что у клиента «есть право не торопиться», и попросили «проявить немного больше терпения», — рассказал Мони.

«Я считаю, что мое терпение было образцовым, Zerocopter. Проблема в том, что клиенты могут легко избежать публичного раскрытия информации, избегая общения. Это не ответственный подход к раскрытию информации. Это не то, как должна работать ИТ-безопасность».

Мони сообщил The Register, что уязвимость по-прежнему можно использовать, а что касается ограничения скорости, то «похоже, оно не было применено эффективно — либо они не установили его на API, либо просто не реализовали».

Всегда имейте в виду, что редакции могут придерживаться предвзятых взглядов в освещении новостей.

Автор – Connor Jones