Исследователи «Лаборатории Касперского» обнаружили Stealka, сложный инфостилер, маскирующийся под игровые моды и пиратское программное обеспечение, который нацелен на криптовалютные кошельки и учетные данные браузеров, используя более 115 расширений.

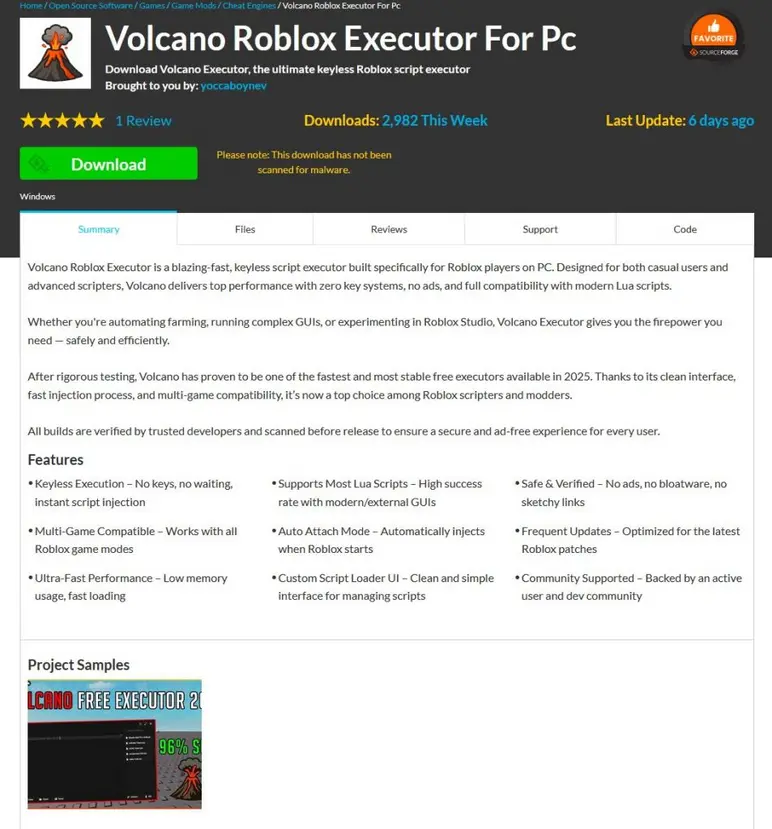

Вредоносное ПО распространяется через доверенные платформы, включая GitHub, SourceForge и Softpedia, где злоумышленники создают профессионально выглядящие поддельные веб-сайты и репозитории для распространения угрозы под видом популярных читов для таких игр, как Roblox и GTA V.

Это открытие знаменует собой последнюю эскалацию в более широкой тенденции вредоносных кампаний, ориентированных на игры, поскольку киберпреступники все чаще злоупотребляют доверием, которое геймеры оказывают сообществам моддинга.

Злоумышленники используют популярные поисковые запросы и правдоподобно выглядящие страницы загрузки, чтобы заманить жертв. Некоторые сайты ложно утверждают, что перед загрузкой проводятся проверки на вирусы, хотя на самом деле никакой проверки не происходит.

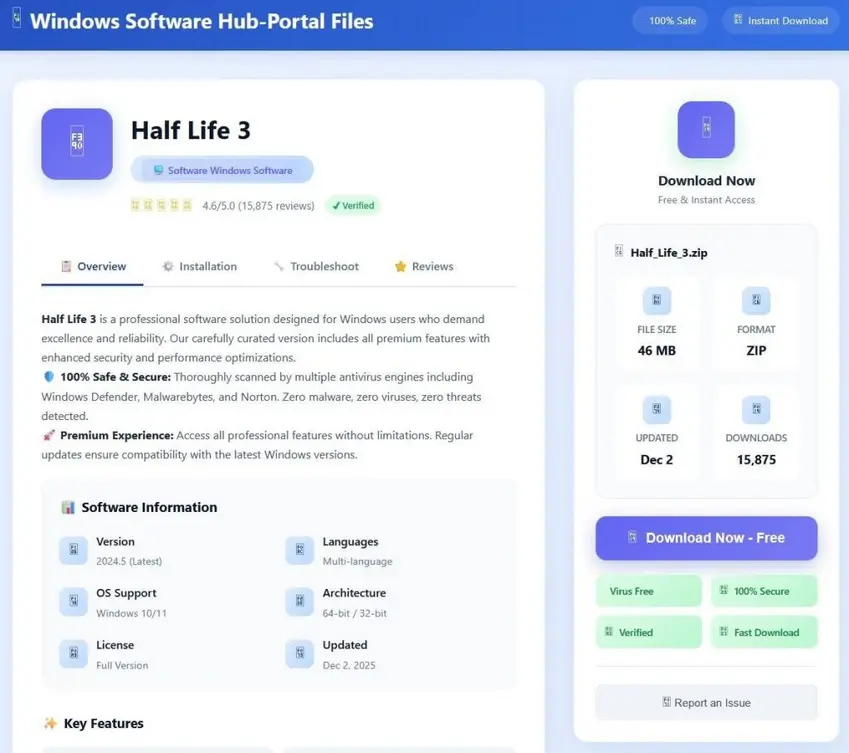

Вредоносные файлы выглядят намеренно обманчивыми; один поддельный сайт рекламировал Half-Life 3, описывая ее как «профессиональное программное решение, разработанное для Windows», используя популярные игровые названия просто в качестве приманки для максимального увеличения видимости в поисковых системах.

Обширный арсенал нацелен на криптовалютные кошельки

По данным компании, занимающейся вопросами безопасности, возможности Stealka выходят далеко за рамки базовой кражи учетных данных, нацеливаясь на данные из браузеров, построенных на движках Chromium и Gecko, подвергая непосредственному риску более 100 приложений, включая Chrome, Firefox, Opera и Edge.

Вредоносное ПО извлекает данные автозаполнения, токены сеансов и файлы cookie, которые позволяют злоумышленникам обходить двухфакторную аутентификацию и взламывать учетные записи без паролей, одновременно нацеливаясь на 115 расширений браузера для криптовалютных кошельков, менеджеров паролей и служб аутентификации.

К целям высокого приоритета относятся криптовалютные кошельки, такие как Binance, Coinbase, MetaMask, Trust Wallet и Phantom, а также менеджеры паролей, такие как 1Password, Bitwarden, LastPass и NordPass.

Стилер загружает локальные конфигурации из 80 приложений кошельков, охватывающих Bitcoin, Ethereum, Exodus, Monero и Dogecoin, которые могут содержать зашифрованные личные ключи и данные seed-фраз, достаточные для компрометации активов.

Помимо криптоактивов, Stealka проникает в приложения для обмена сообщениями, такие как Discord и Telegram, почтовые клиенты, включая Outlook и Thunderbird, игровые платформы, такие как Steam и Roblox launchers, VPN-клиенты, такие как ProtonVPN и Surfshark, и приложения для создания заметок, где пользователи часто неправильно хранят конфиденциальную информацию.

Вредоносное ПО дополнительно собирает данные о системе, списки установленных программ, спецификации оборудования и делает снимки экрана для максимального сбора информации.

Злоумышленники использовали скомпрометированные учетные записи для дальнейшего распространения вредоносного ПО. «Лаборатория Касперского» обнаружила стилер в моде GTA V, размещенном ранее взломанной учетной записью на специализированном сайте моддинга.

Отрасль сталкивается с нарастающим кризисом безопасности

Кампания Stealka разворачивается на фоне катастрофических сбоев в системе безопасности в масштабах всей отрасли: только в 2025 году криптовалютные платформы потеряли 9,1 миллиарда долларов, что составляет 10% от 90 миллиардов долларов, украденных за последние 15 лет.

В ноябре убытки превысили 276 миллионов долларов, в результате чего годовой итог превысил исторические рекорды.

«Криптовалюта сталкивается с переоценкой безопасности», — сказал Митчелл Амадор, генеральный директор Immunefi, краудсорсинговой платформы безопасности, защищающей активы на 180 миллиардов долларов.

«Большинство взломов в этом году произошли не из-за плохого аудита — они произошли после запуска, во время обновления протокола или из-за уязвимостей интеграции.»

Амадор подчеркнул, что 99% проектов Web3 работают без базовых брандмауэров, в то время как менее 10% используют современные инструменты безопасности на основе искусственного интеллекта, назвав подход сектора «преднамеренной халатностью».

Человеческий фактор стал основной поверхностью атаки, и злоумышленники переходят от уязвимостей кода к нарушениям оперативной безопасности, поскольку смарт-контракты становится труднее эксплуатировать.

«Ландшафт угроз смещается от уязвимостей кода в цепочке к оперативной безопасности и атакам на уровне казначейства», — пояснил Амадор. «По мере того, как код становится более жестким, злоумышленники нацеливаются на человеческий фактор».

Более широкое исследование «Лаборатории Касперского» выявляет устойчивую экосистему вредоносного ПО, ранее задокументировав кампанию GitVenom, включающую сотни поддельных репозиториев GitHub, мобильное вредоносное ПО SparkKitty, которое проникло в App Store и Google Play от Apple для кражи скриншотов seed-фраз с помощью OCR, и трояны ClipBanker, спрятанные в поддельных загрузках Microsoft Office.

Северокорейские группы угроз также расширили тактику, превратив саму технологию блокчейна в оружие, встраивая вредоносные полезные нагрузки в смарт-контракты в BNB Smart Chain и Ethereum, создавая децентрализованную инфраструктуру управления и контроля, которую правоохранительные органы не могут закрыть.

На данный момент «Лаборатория Касперского» рекомендует пользователям следующее:

- Используйте надежное антивирусное программное обеспечение.

- Не храните конфиденциальные учетные данные в браузерах.

- Будьте предельно осторожны с игровыми читами и пиратским программным обеспечением.

- Включите двухфакторную аутентификацию с резервными кодами, хранящимися в зашифрованных менеджерах паролей, а не в текстовых файлах.

- Воздержитесь от загрузки программного обеспечения из ненадежных источников, несмотря на удобство, которое они могут предложить.

(*) Имейте ввиду, редакции некоторых западных изданий придерживаются предвзятых взглядов в освящении некоторых новостей, связанных с Россией.

9/10

Автор – Anas hassan