Исследователи кибербезопасности проявляют растущий интерес к новому штамму программ-вымогателей под названием DeadLock, который использует смарт-контракты сети Polygon для незаметного обслуживания своей инфраструктуры и обхода традиционных средств обнаружения. Об этом свидетельствует недавний отчёт аналитической компании Group-IB.

DeadLock, впервые замеченный в июле 2025 года, до сих пор оставался в тени, поскольку у него нет общедоступной партнёрской программы, сайта для публикации утечек данных, а количество подтверждённых жертв относительно невелико.

Однако такой профиль скрывает более технологически изощрённую стратегию, которая, по мнению исследователей, знаменует собой более глобальное изменение в том, как киберпреступники используют публичные блокчейны в преступных целях.

Как DeadLock прячет инфраструктуру программ-вымогателей внутри смарт-контрактов Polygon

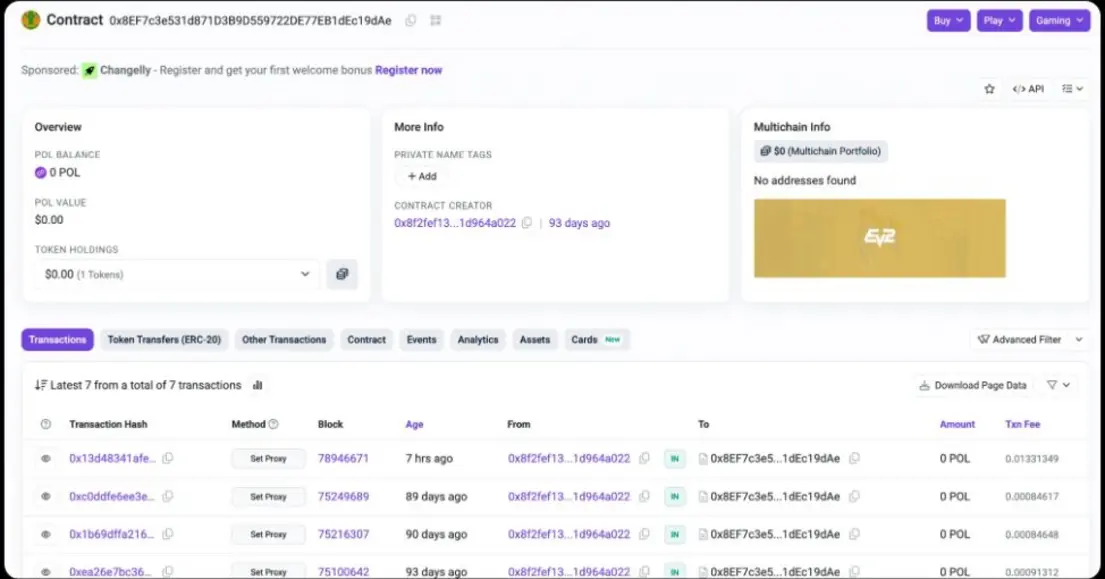

Анализ Group-IB показывает, что DeadLock использует смарт-контракты, развёрнутые в сети Polygon, для хранения и ротации адресов прокси-серверов.

Эти прокси выступают в роли посредников между заражёнными системами и операторами программ-вымогателей, позволяя трафику командно-контрольных центров менять конечные точки без опоры на централизованную инфраструктуру, которую можно изъять или заблокировать.

Запрашивая смарт-контракт, вредоносное ПО получает текущий адрес прокси посредством простой операции чтения, которая не оставляет явного следа транзакции и не влечёт за собой сетевых затрат.

Исследователи отмечают, что эта техника перекликается с более ранними кампаниями, такими как EtherHiding, раскрытая в прошлом году, в рамках которой северокорейские хакеры использовали блокчейн Ethereum для сокрытия и распространения вредоносных полезных нагрузок.

В обоих случаях публичные и децентрализованные реестры превращаются в устойчивые каналы связи, которые трудно нарушить защитникам. Использование Polygon в DeadLock расширяет эту концепцию, встраивая управление прокси непосредственно в смарт-контракт, что позволяет злоумышленникам обновлять инфраструктуру по требованию.

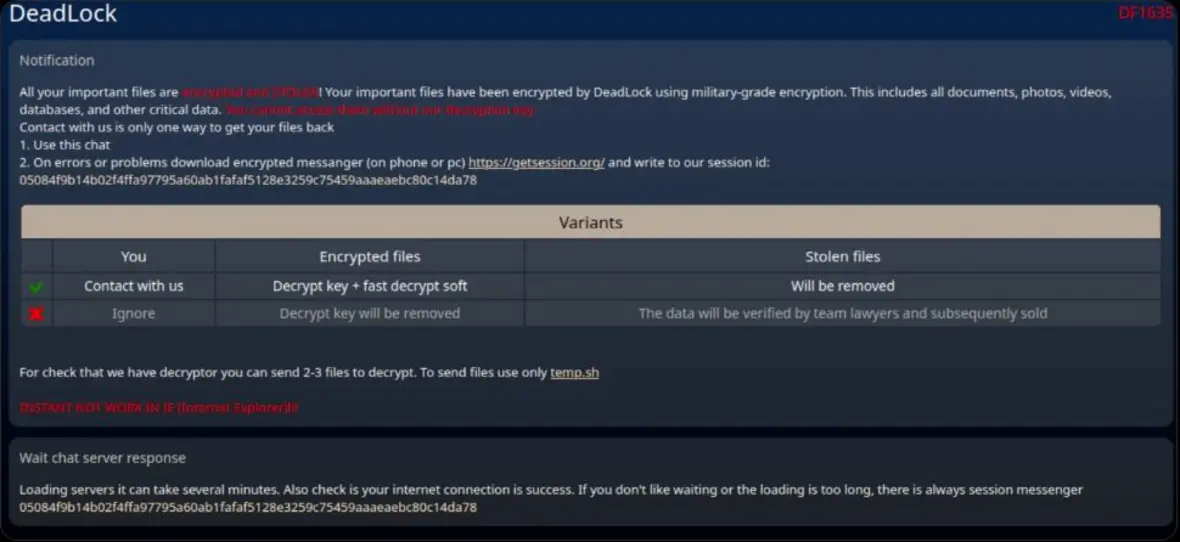

После развёртывания DeadLock шифрует файлы, добавляя расширение «.dlock», изменяет значки системы и заменяет обои жертвы инструкциями по выплате выкупа.

Со временем записки с требованиями выкупа от этой группы эволюционировали: ранние образцы касались только шифрования файлов, тогда как более поздние версии прямо заявляли о краже конфиденциальных данных и угрожали их продажей в случае невыплаты. Самые свежие записки также обещают «дополнительные услуги», включая подробный отчёт о том, как была взломана сеть, и заверения в том, что жертва больше не станет мишенью.

Это вымогательское ПО не просто блокирует файлы — оно открывает чат с хакерами

Group-IB выявила как минимум три различных образца DeadLock, датированных серединой 2025 года, в каждом из которых прослеживались постепенные изменения в тактике.

Анализ сопутствующих скриптов PowerShell показывает, что вредоносное ПО агрессивно отключает второстепенные службы, удаляет теневые копии томов для предотвращения восстановления и вносит в белый список ограниченный набор процессов, в частности, AnyDesk.

Следователи полагают, что AnyDesk используется в качестве основного инструмента удалённого доступа во время атак, что соответствует данным отдельных расследований цифровой криминалистики.

Ключевым элементом работы DeadLock является HTML-файл, который внедряется в заражённые системы и содержит зашифрованный интерфейс мессенджера сессии. Жертвы могут напрямую общаться с киберпреступниками через этот файл, не устанавливая дополнительного ПО.

Внедрённый JavaScript извлекает адреса прокси из смарт-контракта Polygon, а затем маршрутизирует зашифрованные сообщения через эти серверы на идентификатор сессии, контролируемый операторами вымогателя.

Анализ транзакций показывает, что один и тот же кошелёк создал несколько идентичных смарт-контрактов и неоднократно обновлял адреса прокси, вызывая функцию с меткой «setProxy».

Кошелёк был пополнен через адрес, связанный с биржей, незадолго до развёртывания контрактов, что указывает на преднамеренную подготовку. Историческое отслеживание этих транзакций позволяет защитникам реконструировать прошлую прокси-инфраструктуру, хотя децентрализованная архитектура усложняет быстрые меры по её пресечению.

Это открытие является частью общей тенденции роста крипто-связанной киберпреступности: по состоянию на начало декабря 2025 года в результате взломов и эксплойтов было украдено более 3,4 миллиарда долларов, причём на счетах государственных северокорейских группировок числится более 2 миллиардов долларов из этой суммы.

Всегда имейте в виду, что редакции могут придерживаться предвзятых взглядов в освещении новостей.

Автор – Hassan shittu