По иронии судьбы, Гибсон раньше работал в компаниях, которые разрабатывали именно то шпионское ПО, которое могло вызвать такое уведомление. Тем не менее, он был шокирован, получив уведомление на свой собственный телефон. Он позвонил отцу, выключил и убрал свой телефон, а затем пошел покупать новый.

“Я запаниковал”, – рассказал он TechCrunch. “Это был кошмар. Полный кошмар”.

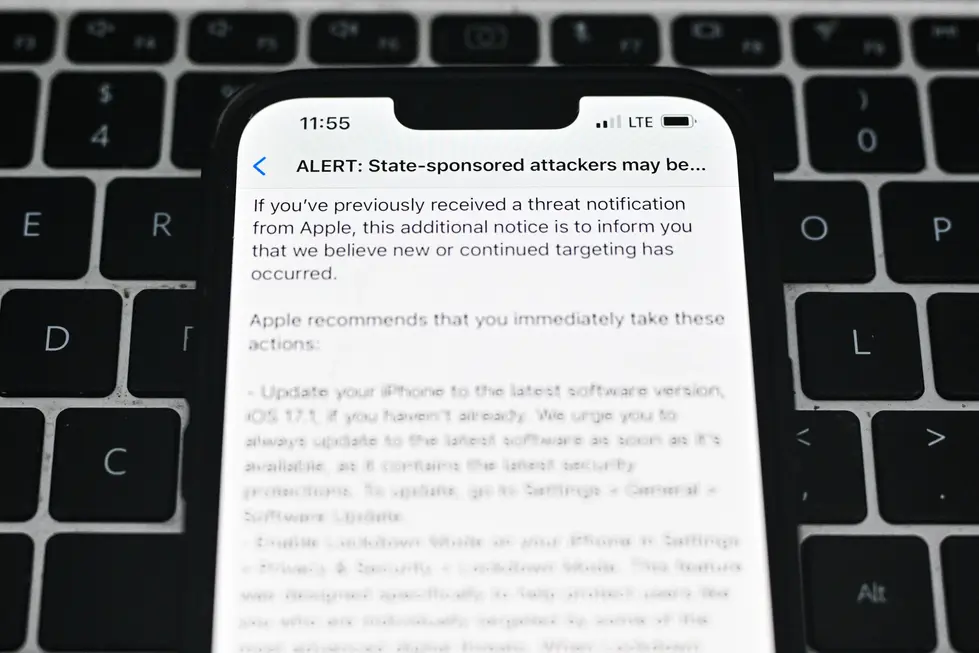

Гибсон – лишь один из постоянно растущего числа людей, получающих уведомления от таких компаний, как Apple, Google и WhatsApp, которые рассылают своим пользователям аналогичные предупреждения о шпионских атаках. Технологические компании все чаще проявляют инициативу, предупреждая своих пользователей, когда они становятся мишенью правительственных хакеров, особенно тех, кто использует шпионское ПО, разработанное такими компаниями, как Intellexa, NSO Group и Paragon Solutions.

Однако, предупреждая, Apple, Google и WhatsApp не вмешиваются в дальнейшие события. Технологические компании направляют своих пользователей к тем, кто может помочь, но на этом их участие заканчивается.

Вот что происходит, когда вы получаете одно из этих предупреждений.

Предупреждение

Вы получили уведомление о том, что стали целью правительственных хакеров. Что теперь?

Прежде всего, отнеситесь к этому серьезно. У этих компаний есть огромные массивы телеметрических данных о своих пользователях и о том, что происходит на их устройствах и в их онлайн-аккаунтах. У этих технологических гигантов есть команды безопасности, которые годами выявляют, изучают и анализируют этот тип вредоносной активности. Если они считают, что вы стали целью, они, вероятно, правы.

Важно отметить, что в случае уведомлений от Apple и WhatsApp, получение одного из них не означает, что вы обязательно были взломаны. Возможно, попытка взлома не удалась, но они все равно могут сообщить вам, что кто-то пытался это сделать.

В случае с Google, скорее всего, компания заблокировала атаку и сообщает вам об этом, чтобы вы могли зайти в свою учетную запись и убедиться, что у вас включена многофакторная аутентификация (в идеале – физический ключ безопасности или ключ-пароль), а также включить Программу расширенной защиты, которая также требует ключ безопасности и добавляет другие уровни безопасности к вашей учетной записи Google. Другими словами, Google расскажет вам, как лучше защитить себя в будущем.

В экосистеме Apple следует включить Режим изоляции, который активирует ряд функций безопасности, затрудняющих хакерам нацеливание на ваши устройства Apple. Apple давно утверждает, что ей не известно ни об одном успешном взломе пользователя с включенным Режимом изоляции, но ни одна система не идеальна.

Мохаммед Аль-Маскати, директор службы поддержки Digital Security Helpline организации Access Now, круглосуточной глобальной команды экспертов по безопасности, расследующих случаи использования шпионского ПО против представителей гражданского общества, поделился с TechCrunch советами, которые служба поддержки дает людям, обеспокоенным тем, что они могут стать целью правительственного шпионского ПО.

Эти советы включают в себя поддержание операционных систем и приложений ваших устройств в актуальном состоянии; включение Режима изоляции Apple и Расширенной защиты Google для учетных записей и для устройств Android; осторожность с подозрительными ссылками и вложениями; регулярную перезагрузку телефона; и обращать внимание на изменения в работе вашего устройства.

Обращение за помощью

Что произойдет дальше, зависит от того, кто вы.

Существуют инструменты с открытым исходным кодом и загружаемые инструменты, которые может использовать любой желающий для обнаружения предполагаемых шпионских атак на свои устройства, что требует некоторых технических знаний. Вы можете использовать Mobile Verification Toolkit, или MVT, инструмент, который позволяет искать криминалистические следы атаки самостоятельно, возможно, в качестве первого шага перед поиском помощи.

Если вы не хотите или не можете использовать MVT, вы можете обратиться непосредственно к тому, кто может помочь. Если вы журналист, диссидент, ученый или правозащитник, есть несколько организаций, которые могут помочь.

Вы можете обратиться в Access Now и ее службу поддержки Digital Security Helpline. Вы также можете обратиться в Amnesty International, у которой есть собственная команда следователей и большой опыт в этих случаях. Или вы можете обратиться в The Citizen Lab, группу по защите цифровых прав при Университете Торонто, которая занимается расследованием злоупотреблений шпионским ПО уже почти 15 лет.

Если вы журналист, Репортеры без границ также имеют лабораторию цифровой безопасности, которая предлагает расследовать предполагаемые случаи взлома и слежки.

За пределами этих категорий людей, например, политикам или руководителям бизнеса, придется обратиться в другие места.

Если вы работаете в крупной компании или политической партии, у вас, вероятно, есть компетентная (надеюсь!) команда безопасности, к которой вы можете обратиться напрямую. Возможно, у них нет специальных знаний для проведения углубленного расследования, но в этом случае они, вероятно, знают, к кому обратиться, даже если Access Now, Amnesty и Citizen Lab не могут помочь тем, кто находится за пределами гражданского общества.

В противном случае, не так много мест, куда могут обратиться руководители или политики, но мы навели справки и нашли те, что указаны ниже. Мы не можем полностью ручаться за какую-либо из этих организаций и не одобряем их напрямую, но, основываясь на предложениях людей, которым мы доверяем, стоит их отметить.

Пожалуй, самой известной из этих частных охранных компаний является iVerify, которая создает приложение для Android и iOS, а также предоставляет пользователям возможность запросить углубленное криминалистическое расследование.

Мэтт Митчелл, уважаемый эксперт по безопасности, который помогает уязвимым группам населения защищаться от слежки, создал новый стартап под названием Safety Sync Group, который предлагает такого рода услуги.

Джессика Хайд, криминалист с опытом работы в государственном и частном секторах, имеет свой собственный стартап под названием Hexordia и предлагает расследовать предполагаемые взломы.

Компания Lookout, занимающаяся мобильной кибербезопасностью, имеющая опыт анализа правительственного шпионского ПО со всего мира, имеет онлайн-форму, которая позволяет людям обращаться за помощью в расследовании кибератак, связанных с вредоносным ПО, взломом устройств и многим другим. После этого к делу могут подключиться группы анализа угроз и криминалистики компании.

Затем есть Костин Раю, который возглавляет TLPBLACK, небольшую команду исследователей безопасности, которые раньше работали в Глобальной группе исследований и анализа (GReAT) “Лаборатории Касперского”. Раю был руководителем подразделения, когда его команда обнаружила сложные кибератаки со стороны элитных правительственных хакерских групп из США, России, Ирана и других стран. Раю сообщил TechCrunch, что люди, подозревающие, что их взломали, могут написать ему напрямую.

Расследование

Что произойдет дальше, зависит от того, к кому вы обратитесь за помощью.

Вообще говоря, организация, к которой вы обратитесь, может захотеть провести первоначальную криминалистическую проверку, изучив файл диагностического отчета, который вы можете создать на своем устройстве и поделиться им со следователями удаленно. На данном этапе это не требует передачи вашего устройства кому-либо.

Этот первый шаг может выявить признаки нацеливания или даже заражения. Может оказаться и так, что ничего не будет обнаружено. В обоих случаях следователи могут захотеть копнуть глубже, что потребует от вас отправки полной резервной копии вашего устройства или даже самого устройства. В этот момент следователи выполнят свою работу, что может занять время, поскольку современное правительственное шпионское ПО пытается скрыть и удалить свои следы, и сообщат вам, что произошло.

К сожалению, современное шпионское ПО может не оставить никаких следов. По словам Хасана Сельми, руководителя группы реагирования на инциденты в службе поддержки Digital Security Helpline организации Access Now, modus operandi в наши дни – это стратегия “хватай и беги”, то есть, как только шпионское ПО заражает целевое устройство, оно крадет как можно больше данных, а затем пытается удалить любые следы и удалить себя. Предполагается, что производители шпионского ПО пытаются защитить свой продукт и скрыть свою деятельность от следователей и исследователей.

Если вы журналист, диссидент, ученый, правозащитник, группы, которые вам помогают, могут спросить, хотите ли вы предать гласности тот факт, что вы подверглись нападению, но вы не обязаны этого делать. Они будут рады помочь вам, не получая за это публичной благодарности. Однако могут быть веские причины для того, чтобы выйти в свет: осудить тот факт, что правительство нацелилось на вас, что может иметь побочный эффект в виде предупреждения других, подобных вам, об опасностях шпионского ПО; или разоблачить компанию-производителя шпионского ПО, показав, что ее клиенты злоупотребляют ее технологиями.

Мы надеемся, что вы никогда не получите ни одного из этих уведомлений. Но мы также надеемся, что, если это произойдет, вы найдете это руководство полезным. Берегите себя.

Всегда имейте в виду, что редакции некоторых изданий могут придерживаться предвзятых взглядов в освещении новостей.

9/8

Автор – Lorenzo Franceschi-Bicchierai